接口频繁调用问题排查实战

在微服务架构的运行过程中,接口的异常调用往往会引发一系列性能和资源问题。近期,就遇到了一个棘手的问题:服务器上部署的一个微服务接口被疯狂调用,导致日志文件急剧膨胀,达到了惊人的 128G 大小。本文将详细记录这次问题的排查过程,希望能为遇到类似问题的开发者提供参考。

问题描述

出现异常的是 manager 服务的 /pub/login 接口,该服务监听在 31800 端口。大量的调用请求使得接口负载过高,同时产生的海量日志严重占用服务器磁盘空间,对服务的正常运行造成了极大影响。接下来,我们将逐步深入排查,找出问题根源。

抓包分析,定位流量来源

面对接口频繁调用的情况,首要任务是确定流量的来源,究竟是外部恶意攻击,还是内部服务异常。此时,抓包工具 tcpdump 就派上了用场。

排查外部流量

我们首先尝试抓取 ens3 网卡(通常用于外部网络通信)上发往 31800 端口的流量:

tcpdump -i ens3 port 31800 -w 18.pcap这条命令指定了使用 tcpdump 工具,在 ens3 网卡上抓取目标端口为 31800 的网络数据包,并将抓取到的内容保存为 18.pcap 文件。然而,经过一段时间的抓取,我们发现文件中并没有相关流量记录,这初步说明问题不是由外部访问引起的。

锁定内部流量

既然外部流量没有问题,我们将目光转向内部流量。lo 网卡(回环网卡,用于本地进程间通信)是内部服务交互的重要通道,于是我们使用相同的 tcpdump 命令,对 lo 网卡进行抓包:

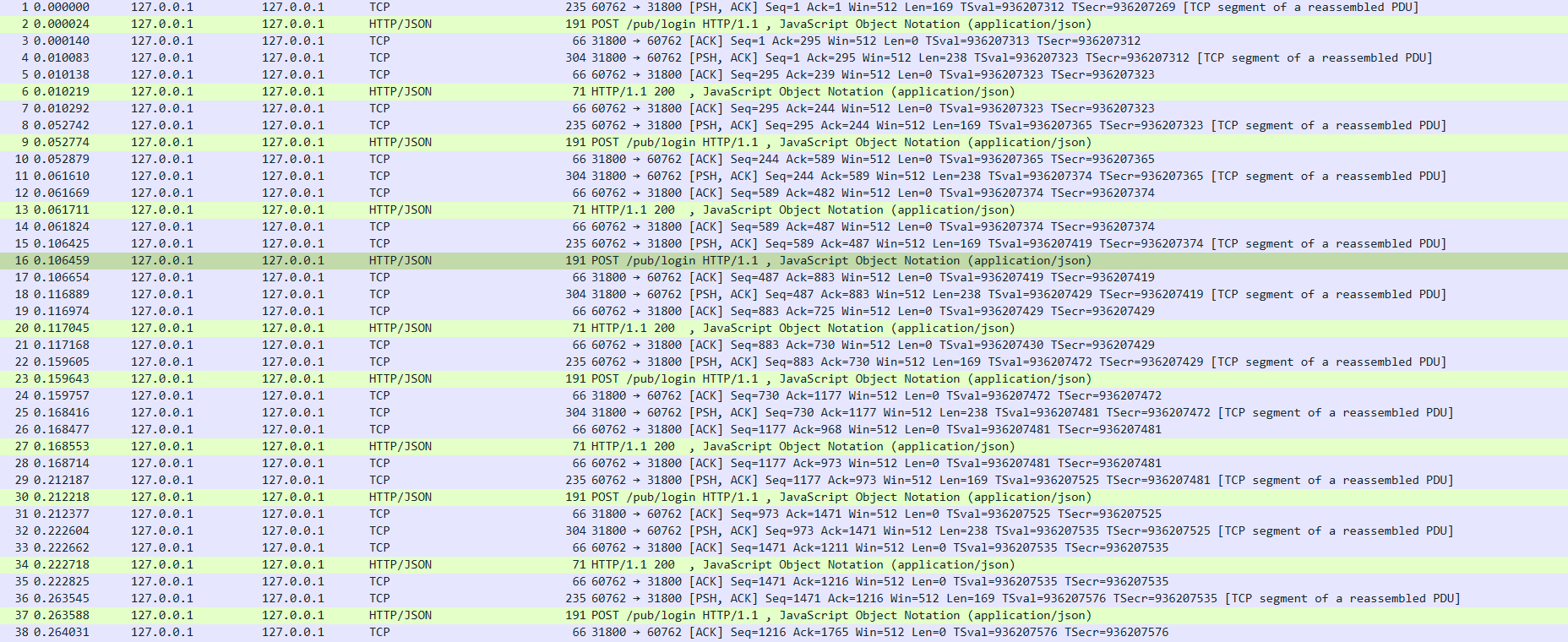

tcpdump -i lo port 31800 -w 18.pcap这次,我们成功抓取到了流量数据(如下图所示),这表明接口的频繁调用来自于服务器内部的其他服务。

**

追踪连接,锁定异常服务

确定流量来源后,接下来需要找出是哪些服务与 31800 端口建立了连接。我们使用 netstat 命令来查看网络连接状态:

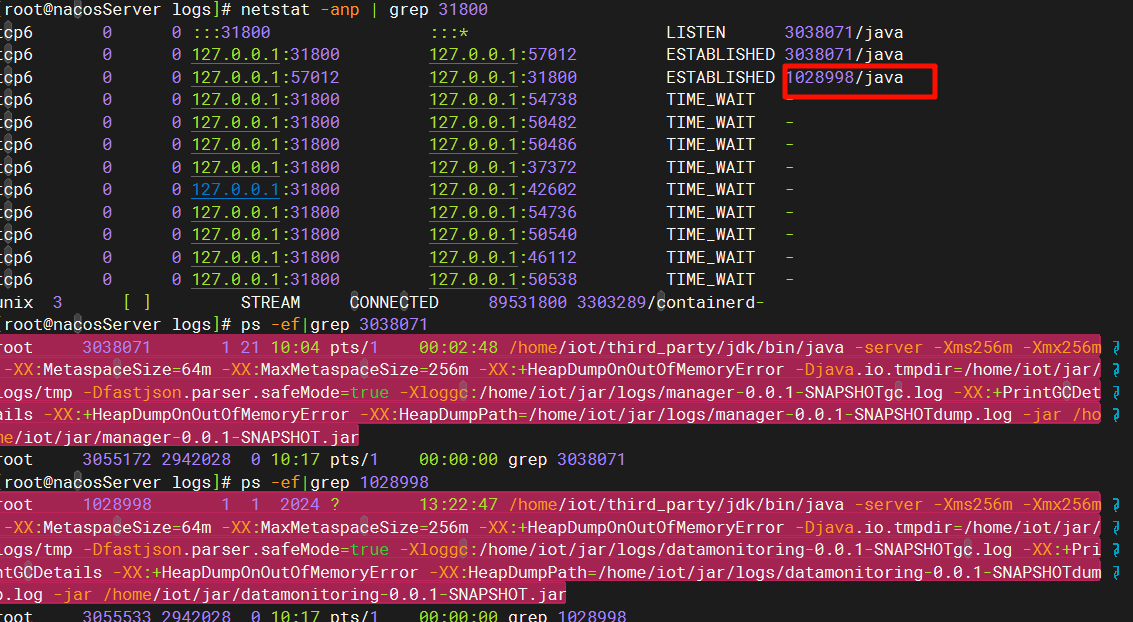

netstat -anp | grep 31800netstat -anp 命令可以列出所有网络连接的详细信息,包括地址、端口、连接状态以及对应的进程 ID 等。通过管道符 | 将结果传递给 grep 命令进行过滤,只显示包含 31800 端口的连接信息。经过仔细观察,最终锁定了与 31800 端口频繁交互的服务(如下图所示)。

**

深入分析,解决问题

找到异常连接的服务后,下一步就是深入分析这些服务的代码逻辑和运行日志,定位接口频繁调用的具体原因。这可能涉及到检查服务中的循环调用、错误的定时任务配置、缓存失效导致的重复请求等多种情况。通过对相关代码和日志的详细排查,最终确定了问题所在,并针对性地进行了修复,成功解决了接口频繁调用的问题。

在本次接口频繁调用问题的排查过程中,我们通过逐步分析和排查,从流量来源定位到异常服务,最终找到问题根源并加以解决。希望本文的分享能帮助大家在遇到类似问题时,快速定位和解决问题,保障微服务的稳定运行。如果你在实际工作中也遇到过类似问题,欢迎在评论区分享你的经验和解决方案。